★余濤,魏旻,華自信重慶郵電大學

1 引言

近年來,工業(yè)互聯(lián)網(wǎng)平臺和云計算等技術被引入到工業(yè)網(wǎng)絡中,可以對工業(yè)現(xiàn)場設備的海量數(shù)據(jù)進行處理,并能為工業(yè)應用提供計算服務[1~2]。但是云計算無法充分滿足工業(yè)應用中低延遲、位置感知和支持移動性等需求[3]。因此,在工業(yè)網(wǎng)絡中引入邊緣計算(Edge Computing)技術,可以提供高效實時的計算和存儲等服務[4],解決了云服務器網(wǎng)絡帶寬負擔大、計算響應延遲高的問題。但是,邊緣計算的引入使得工業(yè)網(wǎng)絡在邊緣側(cè)更易遭受攻擊[5~6]。惡意的或被俘獲的邊緣節(jié)點接入工業(yè)網(wǎng)絡,會造成工業(yè)生產(chǎn)的巨大損失[7]。因此,在滿足工業(yè)網(wǎng)絡中邊緣側(cè)計算能力和實時響應要求的同時,確保邊緣節(jié)點的安全接入是邊緣計算安全必須要解決的問題[8]。

本文針對工控系統(tǒng)環(huán)境下邊緣計算節(jié)點的身份認證機制,分析了工業(yè)邊緣計算安全面臨的威脅和工業(yè)邊緣計算網(wǎng)絡中身份認證的安全目標,設計了基于聯(lián)盟鏈的工業(yè)邊緣計算節(jié)點身份認證機制。該機制將邊緣計算節(jié)點的身份信息摘要作為交易寫入聯(lián)盟鏈賬本,將交易與分布式存儲系統(tǒng)關聯(lián),并搭建了測試平臺。測試結(jié)果表明,本文提出的方法適用于存儲資源相對富裕的工業(yè)邊緣計算場景,能夠抵御消息篡改、重放、身份偽造等常見網(wǎng)絡攻擊,提高了身份認證的可靠性。

2 工業(yè)邊緣計算安全面臨的威脅

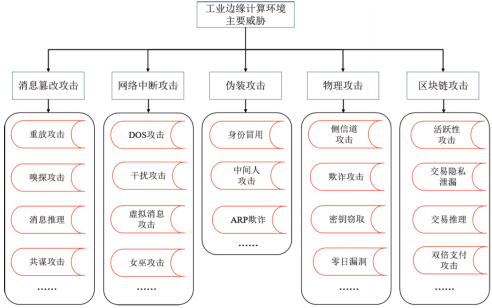

邊緣計算被引入工業(yè)網(wǎng)絡后,由于邊緣計算節(jié)點部署在缺少保護和監(jiān)視的惡劣環(huán)境中,惡意攻擊者可以通過邊緣層對網(wǎng)絡發(fā)起攻擊,這些攻擊主要分為5大類,包括消息篡改攻擊、網(wǎng)絡中斷攻擊、偽裝攻擊、物理攻擊和區(qū)塊鏈攻擊。工業(yè)邊緣計算環(huán)境主要威脅如圖1所示。

圖1 工業(yè)邊緣計算環(huán)境主要威脅

消息篡改攻擊是攻擊者通過操縱合法邊緣節(jié)點的消息發(fā)起攻擊,主要包括重放攻擊、嗅探攻擊、消息推理和共謀攻擊[9]等;網(wǎng)絡中斷攻擊是攻擊者通過偽造網(wǎng)絡資源的機制,以中斷邊緣節(jié)點對網(wǎng)絡資源的訪問,主要攻擊包括DoS攻擊、干擾攻擊、虛擬消息攻擊和女巫攻擊等;偽裝攻擊是攻擊者通過操縱邊緣計算節(jié)點對網(wǎng)絡進行滲透,主要包括身份冒用、中間人攻擊[10]、ARP欺詐等;物理攻擊是通過竊取網(wǎng)絡的物理設備,注入惡意數(shù)據(jù)、代碼或程序,對邊緣節(jié)點或網(wǎng)絡發(fā)起攻擊,主要包括側(cè)信道攻擊、欺詐攻擊、密鑰竊取和零日攻擊[11]等。此外,在此架構下區(qū)塊鏈也會受到威脅,區(qū)塊鏈攻擊包括活躍性攻擊(LivenessAttack)[12]、交易隱私泄露、交易推理和雙倍開銷攻擊[13]等。本文提出的身份認證機制針對邊緣網(wǎng)絡可能受到的消息篡改攻擊和偽裝攻擊展開研究。

3 工業(yè)邊緣計算身份認證安全目標

在工業(yè)邊緣計算身份認證過程中,工業(yè)邊緣計算節(jié)點具有異構、分布式、實時性和資源有限的特征。因此,不同于傳統(tǒng)互聯(lián)網(wǎng)的安全需求,針對工業(yè)邊緣計算節(jié)點的特征,工業(yè)邊緣計算網(wǎng)絡中身份認證機制需滿足以下安全目標:

(1)分布式:分布式的身份認證服務可以降低單個身份認證服務的壓力,避免因身份認證服務器導致網(wǎng)絡的癱瘓;

(2)動態(tài)性:工業(yè)現(xiàn)場的各種設備以及網(wǎng)絡攻擊行為都是處于動態(tài)的,應結(jié)合工業(yè)邊緣計算節(jié)點的風險等級進行身份認證;

(3)可追溯性:工業(yè)邊緣計算節(jié)點的行為、數(shù)據(jù)等都應可追溯,便于身份認證系統(tǒng)使用這些行為數(shù)據(jù)防范惡意節(jié)點的攻擊;

(4)實時性:工業(yè)邊緣計算節(jié)點要為現(xiàn)場設備提供更加實時的計算、存儲等服務,引入的安全系統(tǒng)應避免占用過多的網(wǎng)絡資源;

(5)異構性:工業(yè)邊緣計算節(jié)點的網(wǎng)絡資源是異構的,存在許多資源受約束的工業(yè)邊緣計算節(jié)點,身份認證系統(tǒng)應當輕量級、低開銷。

4 基于聯(lián)盟鏈的邊緣計算節(jié)點身份認證架構

在傳統(tǒng)的邊緣計算參考架構中,PKI體制難以在邊緣層實現(xiàn)統(tǒng)一的密鑰管理和身份認證。因此,本文設計了基于聯(lián)盟鏈的邊緣計算節(jié)點身份認證架構,如圖2所示。該架構共分為3層:工業(yè)云平臺層、邊緣層和現(xiàn)場設備層。

圖2 基于聯(lián)盟鏈的邊緣計算節(jié)點身份認證架構

工業(yè)云平臺層包含工業(yè)云服務器(ICS,Industrial Cloud Server),工業(yè)云服務器在工業(yè)網(wǎng)絡中為工業(yè)現(xiàn)場設備和邊緣計算節(jié)點提供存儲、密集型計算、應用等服務。工業(yè)云服務器加入所有的邊緣層群組,從群組內(nèi)的工業(yè)邊緣服務器獲取身份認證賬本數(shù)據(jù),對所有的賬本群組的賬本數(shù)據(jù)進行存儲。

邊緣層是架構的邊緣側(cè),包括工業(yè)邊緣服務器(IES,Industrial Edge Server)、邊緣控制器、工業(yè)邊緣網(wǎng)關等邊緣計算節(jié)點。

工業(yè)邊緣服務器為工業(yè)現(xiàn)場設備、邊緣控制、工業(yè)邊緣網(wǎng)關等提供實時的數(shù)據(jù)分析處理、數(shù)據(jù)存儲等服務。工業(yè)邊緣服務器組成聯(lián)盟鏈網(wǎng)絡,在邊緣層的聯(lián)盟鏈網(wǎng)絡中作為共識節(jié)點(Sealer)。根據(jù)信譽值將共識節(jié)點分為主節(jié)點(Leader)和副本節(jié)點(Replica)。

(1)群組(Group):鄰近的工業(yè)邊緣服務器與工業(yè)云平臺共同組成一個群組,群組內(nèi)維護一個賬本。

(2)主節(jié)點:主節(jié)點負責將身份信息交易打包成區(qū)塊和區(qū)塊的共識。每輪共識過程中每個群組中擁有一個主節(jié)點。

(3)副本節(jié)點:副本節(jié)點負責區(qū)塊的共識和賬本的背書,每個群組中有多個副本節(jié)點。

(4)機構(Agency):根據(jù)工業(yè)邊緣服務器提供的不同服務類型,可將工業(yè)邊緣服務器劃分為多個機構,也可以所有工業(yè)邊緣服務器屬于同一機構。本文所指一個聯(lián)盟鏈網(wǎng)絡屬于一個機構,且工業(yè)云服務器屬于一個特定的機構,與其他聯(lián)盟鏈的機構分別組成群組關系。

(5)分布式存儲系統(tǒng):在工業(yè)邊緣服務器間搭建的分布式存儲系統(tǒng),用于賬本外存儲節(jié)點的詳細身份信息。

(6)工業(yè)邊緣網(wǎng)關(IEG,Industrial Edge Gateway):負責工業(yè)現(xiàn)場設備的工業(yè)通信協(xié)議和以太網(wǎng)之間的協(xié)議轉(zhuǎn)換等。

(7)邊緣控制器(EC,Edge Controller):工業(yè)邊緣服務器負責I/O控制、工控數(shù)據(jù)上報等。

現(xiàn)場設備層主要是大量的工業(yè)現(xiàn)場設備(IFD,Industrial Field Device),它通過邊緣網(wǎng)關接入邊緣層,執(zhí)行工業(yè)生產(chǎn)任務、定期匯報數(shù)據(jù)等。

5 基于聯(lián)盟鏈的邊緣計算節(jié)點身份認證機制

基于聯(lián)盟鏈的邊緣計算節(jié)點身份認證機制運行在工業(yè)邊緣服務器中,主要有工業(yè)邊緣服務器進行數(shù)據(jù)采集和處理、工業(yè)邊緣服務器對節(jié)點風險評估和工業(yè)邊緣計算節(jié)點進行身份認證三大過程。其中工業(yè)邊緣計算節(jié)點進行身份認證包括系統(tǒng)初始化、邊緣計算節(jié)點身份注冊、邊緣計算節(jié)點身份認證、邊緣計算節(jié)點身份更新等過程,具體流程如下:

步驟一:工業(yè)邊緣服務器進行數(shù)據(jù)采集和處理。在進行身份認證之前,工業(yè)邊緣服務器會將與其通信的邊緣計算節(jié)點的行為特征數(shù)據(jù)進行統(tǒng)計分析,并將行為特征數(shù)據(jù)進行標準化處理存儲至分布式存儲系統(tǒng)中。

步驟二:工業(yè)邊緣服務器對節(jié)點風險評估。工業(yè)邊緣服務器利用步驟一中的數(shù)據(jù)集對節(jié)點風險評估模型進行訓練。訓練過后采用SGD分類器模型將節(jié)點分為低風險、中風險和高風險。

步驟三:工業(yè)邊緣計算節(jié)點進行身份認證。本文中身份認證機制主要有以下步驟:

(1)系統(tǒng)初始化:工業(yè)邊緣服務器在工業(yè)邊緣計算節(jié)點安裝聯(lián)盟鏈客戶端,并采用ECC算法獲得唯一的會話密鑰對,并向邊緣控制器和工業(yè)邊緣網(wǎng)關的節(jié)點下發(fā)唯一標識NodeID和公私密鑰對;

(2)邊緣計算節(jié)點身份注冊:邊緣控制器和工業(yè)邊緣網(wǎng)關將身份注冊請求發(fā)送至接入目標工業(yè)邊緣服務器,工業(yè)邊緣服務器作為共識節(jié)點調(diào)用身份注冊智能合約將身份注冊交易放入交易池,主節(jié)點從交易池中取出交易打包成區(qū)塊并發(fā)起共識,最終生成包含身份注冊交易的區(qū)塊。預編譯的身份注冊的智能合約RegSC由部署在工業(yè)云服務器的聯(lián)盟鏈控制臺進行部署。部署完成后,工業(yè)邊緣服務器會獲得身份注冊智能合約地址RegSCAddr;

(3)邊緣計算節(jié)點身份認證:由聯(lián)盟鏈控制臺對身份認證智能合約AuthenSC進行部署。在身份認證過程中工業(yè)邊緣服務器結(jié)合風險評估結(jié)果調(diào)用AuthenSC進行邊緣計算節(jié)點之間的身份認證;

(4)邊緣計算節(jié)點身份更新:聯(lián)盟鏈控制臺部署身份更新的智能合約UpdateSC。工業(yè)邊緣服務器就可以調(diào)用UpdateSC并將新的身份信息交易發(fā)起共識,同時共識節(jié)點會將邊緣計算節(jié)點在共識過程中的行為信息記錄下來進行共識節(jié)點的信譽值評分,根據(jù)信譽值排名選取新的共識節(jié)點,完成邊緣節(jié)點的身份更新。

6 性能測試與分析

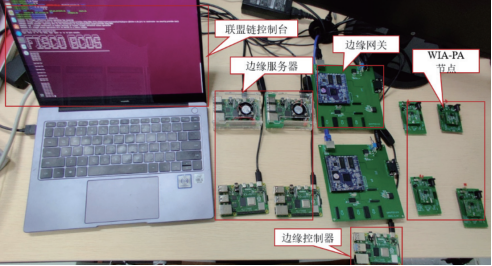

對本文提出的身份認證機制的開銷進行測試和分析,主要包括身份認證機制的時間、共識確認時間,以及該身份認證機制在工業(yè)邊緣網(wǎng)絡中的適用性。測試條件為4個邊緣服務器IES作為共識節(jié)點,其硬件設備為樹莓派4B,聯(lián)盟鏈控制臺的硬件為Intel(R) Core(TM) i5 10210U CPU@1.60GHz,邊緣計算節(jié)點的數(shù)量共計7個。該測試平臺如圖3所示。

圖3 基于聯(lián)盟鏈的邊緣計算節(jié)點身份認證測試平臺

(1)時間開銷測試與分析

對本文提出的身份認證機制進行時間開銷測試,測試結(jié)果如圖4所示。場景1為普通邊緣計算節(jié)點間相互身份認證過程,平均認證時間開銷為720ms;場景2為共識邊緣計算節(jié)點與普通邊緣計算節(jié)點相互認證過程,平均認證時間開銷為594ms。場景1的平均認證時間大于場景2的原因是智能合約需要讀取更多的身份信息賬本和分布式存儲系統(tǒng)中的數(shù)據(jù)。在實際的工業(yè)場景中,隨著邊緣群組中共識節(jié)點的數(shù)量增加,身份認證的時間開銷可能會進一步增加。

圖4 身份認證時間測試

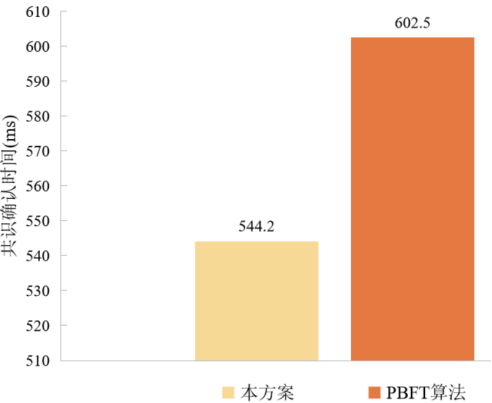

(2)共識確認時間測試與分析

本方案與PBFT算法[14]進行共識確認時間對比,搭建了有5個共識節(jié)點的工業(yè)邊緣計算網(wǎng)絡,共識時間測試結(jié)果如圖5所示。由于本方案中有根據(jù)邊緣計算節(jié)點信譽值的排名更換共識節(jié)點的過程,可以降低共識節(jié)點被挾持的可能且共識節(jié)點的數(shù)量并不是所有節(jié)點數(shù)量,因此本方案的共識確認時間相較于經(jīng)典的PBFT有明顯的減小,適用于對時間敏感的工業(yè)邊緣計算網(wǎng)絡。

圖5共識確認時間對比結(jié)果

7 總結(jié)

邊緣計算是實現(xiàn)工業(yè)網(wǎng)絡智能化的重要基礎設施,而保障邊緣計算網(wǎng)絡安全是其在工業(yè)場景中部署實施的前提,本文在此背景下研究了一種基于聯(lián)盟鏈的工業(yè)邊緣計算節(jié)點身份認證機制。該機制作為工業(yè)邊緣計算安全體系的一部分,實現(xiàn)了對工業(yè)現(xiàn)場中邊緣計算節(jié)點的風險評估和身份鑒別,并通過對邊緣計算節(jié)點信譽值評估的方式選取高分節(jié)點作為共識節(jié)點參與共識,提高了身份認證安全性的同時降低了邊緣節(jié)點存儲和計算開銷。

作者簡介

余 濤(1996-),女,重慶墊江人,碩士研究生,現(xiàn)就讀于重慶郵電大學自動化學院/工業(yè)互聯(lián)網(wǎng)學院,主要從事工業(yè)網(wǎng)絡安全、區(qū)塊鏈方面的研究。

魏 旻(1982-),男,貴州貴陽人,教授,博導,現(xiàn)任重慶郵電大學自動化學院/工業(yè)互聯(lián)網(wǎng)學院院長,主要從事工業(yè)互聯(lián)網(wǎng)、智能制造、工業(yè)網(wǎng)絡安全、區(qū)塊鏈方面的研究。

華自信(2001-),女,四川達州人,碩士研究生,現(xiàn)就讀于重慶郵電大學自動化學院/工業(yè)互聯(lián)網(wǎng)學院,主要從事工業(yè)互聯(lián)網(wǎng)安全、區(qū)塊鏈方面的研究。

參考文獻:

[1] Guangming C., Qiang H., Bo L., et al. Efficient Verification of Edge Data Integrity in Edge Computing Environment[J]. IEEE Transactions on Services Computing, 2022 : 3233 - 3244.

[2] Baghiani R., Guezouli L., Korichi A., et al. Scalable Mobile Computing: From Cloud Computing to Mobile Edge Computing[C]. Bandung, Indonesia: 2022 5th International Conference on Networking, Information Systems and Security: Envisage Intelligent Systems in 5g//6G-based Interconnected Digital Worlds (NISS), 2022 : 1 - 6.

[3] Zou J. L., He D. B., Zeadally S., et al. Integrated Blockchain and Cloud Computing Systems: A Systematic Survey, Solutions, and Challenges[J]. ACM Computing Surveys, 2021, 54 (8) : 1 - 36.

[4] Raeisi V. M., Dakkak O., Habbal A., et al. Resource Scheduling in Edge Computing: Architecture, Taxonomy, Open Issues and Future Research Directions[J]. IEEE Access, 2023 : 25329 - 25350.

[5] Uddin R., Kumar S. P. Chamola V. Denial of service attacks in edge computing layers: Taxonomy, vulnerabilities, threats and solutions[J]. Ad Hoc Networks, 2023, 152 : 103322.

[6] Singh J., Bello Y., Hussein A., et al. Hierarchical Security Paradigm for IoT Multiaccess Edge Computing[J]. IEEE Internet of Things Journal, 2021, 8 (7) : 5794 - 5805.

[7] Li Q., Long H., Xu, Z., et al. A threat recognition solution of edge data security in industrial internet[J]. World Wide Web, 2022, 25 (5) : 2109–2138.

[8] Xu X., Zeng Z., Yang S., et al. A Novel Blockchain Framework for Industrial IoT Edge Computing[J]. Sensors, 2020, 20 (7) : 2061 - 2077.

[9] 付曉東, 漆鑫鑫, 劉驪, 等. 基于權力指數(shù)的DPoS共謀攻擊檢測與預防[J]. 通信學報, 2022, 43 (12) : 123 - 133.

[10] Wang Z. A privacy-preserving and accountable authentication protocol for IoT end-devices with weaker identity[J]. Future Generation Computer Systems, 2018, 82 : 342 - 348.

[11] 代興宇, 廖飛, 陳捷. 邊緣計算安全防護體系研究[J]. 通信技術, 2020, 53 (1) : 201 - 209.

[12] Gupta R., Reebadiya D., Tanwar S., et al. When blockchain meets edge intelligence: trusted and security solutions for consumers[J]. IEEE Network, 2021, 35(5): 272 - 278.

[13] Karame O. G., Androulaki E., Roeschlin M., et al. Misbehavior in bitcoin: a study of double-spending and accountability[J]. ACM Transactions on Information and System Security, 2015, 18 (1) : 1 - 32.

[14] Ma Z., Meng J., Wang J., et al. Blockchain-based decentralized authentication modeling scheme in edge and IoT environment[J]. IEEE Internet of Things Journal, 2021, 8 (4) : 2016 - 2023.

摘自《自動化博覽》2024年1月刊

資訊頻道

資訊頻道