★北京首鋼股份有限公司 王熹

2017年,“WannaCry”勒索病毒橫空出世,席卷全球,此后六年勒索病毒猶如洪水泛濫般一發(fā)不可收拾。據(jù)相關(guān)的報告,我國某系統(tǒng)截獲勒索病毒樣本的數(shù)量接近百萬,受到勒索病毒感染最為嚴(yán)重的幾個行業(yè)包括工業(yè)企業(yè)、高校、醫(yī)療系統(tǒng)和政府機關(guān)等網(wǎng)站,其生產(chǎn)經(jīng)營及教學(xué)工作的正常進行被嚴(yán)重影響。而鋼鐵行業(yè)作為關(guān)乎國家安全的關(guān)鍵基礎(chǔ)行業(yè),其面臨的威脅也是越發(fā)嚴(yán)峻復(fù)雜。例如,2020年,全球最大跨國鋼鐵制造和礦業(yè)公司之一的EVRAZ北美分公司遭到了Ryuk勒索病毒攻擊,該事件造成該廠北美地區(qū)的鋼鐵生產(chǎn)工廠癱瘓。因此,鋼鐵行業(yè)對勒索病毒的防護刻不容緩。針對勒索病毒的攻擊途徑和特點,本文以鋼鐵行業(yè)為主體,依托工業(yè)網(wǎng)絡(luò)靶場,研究了勒索病毒的感染路徑與遭受勒索病毒后進行應(yīng)急響應(yīng)的過程。

1 勒索病毒介紹

1.1 概述

勒索病毒是一種極具破壞性與傳播性的惡意軟件,也是伴隨數(shù)字貨幣興起的一種新型病毒木馬,它通常利用非對稱和對稱加密算法組合的形式來加密文件。絕大多數(shù)勒索軟件無法通過技術(shù)手段解密,必須向黑客支付一定的贖金才能拿到對應(yīng)的解密私鑰,才有可能將被加密的文件還原。因為是通過數(shù)字貨幣支付,故一般無法溯源,因此危害巨大。其傳播途徑一般為郵件傳播、漏洞傳播、介質(zhì)傳播、捆綁傳播。

1.2 分類

勒索病毒種類繁多,常見的有四類,分別為文件加密類、數(shù)據(jù)竊取類、系統(tǒng)加密類、屏幕鎖定類。

(1)文件加密類

該類型病毒會通過多種加密算法(如RAS、AES等)對文件進行加密,只有向黑客支付過贖金才可以拿到密鑰。因此,一旦感染,文件很難恢復(fù)。

(2)數(shù)據(jù)竊取類

該類型病毒與文件加密病毒相似,都是將數(shù)據(jù)加密,并要求支付贖金,但在勒索過程中還會竊取重要數(shù)據(jù),以公開數(shù)據(jù)的方式來威脅受害者交付贖金。

(3)系統(tǒng)加密類

該類型病毒會加密系統(tǒng)磁盤引導(dǎo)記錄、卷引導(dǎo)記錄,并同樣加密受害者數(shù)據(jù),并要求受害者支付贖金。一旦感染,系統(tǒng)很難啟動。

(4)屏幕鎖定類

該類型病毒會對受害者的設(shè)備屏幕進行鎖定,通常以全屏形式呈現(xiàn)涵蓋勒索信息的圖像,使受害者無法登錄設(shè)備。

2 勒索病毒攻擊與應(yīng)急演練環(huán)境設(shè)計

2.1 環(huán)境概述

由于鋼鐵行業(yè)生產(chǎn)網(wǎng)絡(luò)對可用性的要求十分嚴(yán)格,因此本研究不是直接在真實環(huán)境中進行演練,而是依托于工業(yè)網(wǎng)絡(luò)靶場,利用工業(yè)網(wǎng)絡(luò)靶場技術(shù)的仿真能力,真實復(fù)現(xiàn)鋼鐵行業(yè)工控網(wǎng)絡(luò)基礎(chǔ)環(huán)境和工藝生產(chǎn)場景,使演習(xí)做到“以假亂真”,讓其更有利于研究。

2.2 仿真工藝設(shè)計

鋼鐵行業(yè)的仿真工藝由燒結(jié)工藝仿真、煉鐵工藝仿真、煉鋼工藝仿真、軋鋼工藝仿真、倉庫管理仿真和物流運輸仿真構(gòu)成。

各個仿真工藝的介紹如下:

(1)燒結(jié)工藝仿真

燒結(jié)工藝是指將各種粉狀含鐵原料配入適量的燃料和溶劑,并加入適量的水,經(jīng)混合和造球后在燒結(jié)設(shè)備上使物料發(fā)生一系列物理化學(xué)變化,將礦粉顆粒粘結(jié)成塊的過程。

通過PLC的控制程序以及SCADA系統(tǒng)的監(jiān)控程序?qū)Y(jié)系統(tǒng)進行控制,主要模擬二次混合造粒工藝及燒結(jié)機工藝,其中二混造粒可動態(tài)旋轉(zhuǎn),燒結(jié)中的煤粉采用白色燈光的仿真效果進行模擬。

(2)煉鐵工藝仿真

煉鐵工藝主要模擬高爐及除塵等主要工藝。

通過PLC的控制程序以及操作員站的監(jiān)控程序?qū)掕F系統(tǒng)進行控制,通過實物模型模擬高爐本體、爐頂裝料設(shè)備、除塵、煙囪等動態(tài)效果。

(3)煉鋼工藝仿真

煉鋼工藝主要模擬轉(zhuǎn)爐、鋼包等主要工藝。

通過PLC的控制程序以及操作員站的監(jiān)控程序?qū)掍撓到y(tǒng)和鋼包方向進行控制,轉(zhuǎn)爐內(nèi)通過紅色燈光效果模擬轉(zhuǎn)爐生產(chǎn)工藝。

(4)軋鋼工藝仿真

軋鋼工藝對鋼坯進行沖壓模擬。

通過PLC的控制程序以及操作員站的監(jiān)控程序?qū)堜撓到y(tǒng)和鋼坯流動方向進行控制,在轉(zhuǎn)燒結(jié)機中,使用白色燈光的仿真效果來模擬煤粉材料。

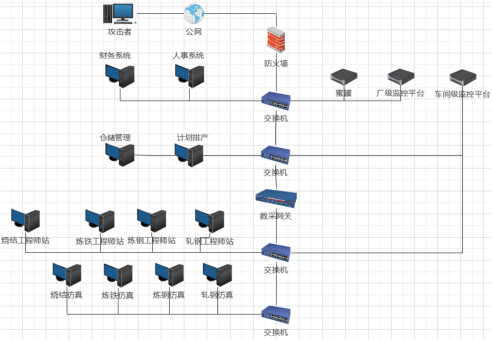

2.3 網(wǎng)絡(luò)拓撲設(shè)計(如圖1所示)

工控網(wǎng)絡(luò)層次模型從上到下共分為5個層級,依次為企業(yè)管理層、生產(chǎn)執(zhí)行層、過程監(jiān)控層、現(xiàn)場控制層和現(xiàn)場設(shè)備層。不同層級的實時性要求不同,因此工業(yè)網(wǎng)絡(luò)靶場當(dāng)中也要根據(jù)這幾層來進行仿真。仿真根據(jù)鋼鐵行業(yè)的網(wǎng)絡(luò)拓撲、生產(chǎn)工藝、數(shù)據(jù)采集等業(yè)務(wù)進行高度模擬真實現(xiàn)場生產(chǎn)環(huán)境。另外,網(wǎng)絡(luò)邊界隔離分為兩部分,即公網(wǎng)和企業(yè)管理層由防火墻進行邏輯隔離,現(xiàn)場過程監(jiān)控層和生產(chǎn)執(zhí)行層通過實時數(shù)據(jù)庫或數(shù)采網(wǎng)關(guān)進行隔離。目前,多數(shù)企業(yè)現(xiàn)場信息側(cè)和生產(chǎn)側(cè)之間無安全設(shè)備,因此內(nèi)網(wǎng)存在被攻擊的風(fēng)險。工業(yè)網(wǎng)絡(luò)靶場仿真的拓撲各個區(qū)域設(shè)備組成如下:

公網(wǎng)區(qū)域:使用靶場環(huán)境仿真公網(wǎng),攻擊者使用模擬公網(wǎng)IP。

安全設(shè)備區(qū):由防火墻、蜜罐、監(jiān)測等系統(tǒng)組成。

企業(yè)管理層:搭建財務(wù)、人事等系統(tǒng)。

生產(chǎn)執(zhí)行層:搭建倉儲管理、計劃排產(chǎn)等系統(tǒng)。

過程監(jiān)控層:搭建鋼鐵行業(yè)燒結(jié)工藝仿真、煉鐵工藝仿真、煉鋼工藝仿真、軋鋼工藝仿真、工程師站或操作員站。

現(xiàn)場控制層:搭建仿真控制器對燒結(jié)工藝仿真、煉鐵工藝仿真、煉鋼工藝仿真和軋鋼工藝仿真的控制程序。控制層數(shù)據(jù)可傳送至過程監(jiān)控層操作員站或工程師站。

圖1 鋼鐵工藝仿真場景及網(wǎng)絡(luò)拓撲

3 勒索病毒攻擊

3.1 攻擊路徑設(shè)計

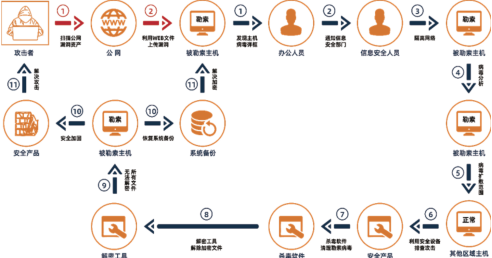

本次勒索病毒攻擊模擬的環(huán)境位于工業(yè)網(wǎng)絡(luò)靶場中,企業(yè)內(nèi)部人員將存在web漏洞的人事辦公系統(tǒng)映射于外網(wǎng)并提供遠程辦公服務(wù)。由于企業(yè)每天會面臨數(shù)量巨大的來自外網(wǎng)的攻擊,會使得位于外網(wǎng)的攻擊者探測到人事辦公系統(tǒng)的任意文件上傳漏洞,進而在上傳webshell拿到主機權(quán)限后進行勒索病毒加密文件操作。

勒索病毒感染路線如圖2所示(紅色代表攻擊路線)。

圖2 勒索病毒感染路線圖

3.2 攻擊過程分析

根據(jù)勒索病毒攻擊路徑設(shè)計,攻擊分為四步,即探測目標(biāo)資產(chǎn)、獲取資產(chǎn)歷史漏洞信息、獲取webshell、上傳并執(zhí)行病毒程序。

首先確認(rèn)目標(biāo)資產(chǎn)的公網(wǎng)IP(當(dāng)然,一切都是虛擬的,因為一切工作在靶場中進行,下同),經(jīng)端口掃描工具掃描端口發(fā)現(xiàn)存在http等服務(wù),訪問其8080端口發(fā)現(xiàn)資產(chǎn)為某鋼鐵企業(yè)人事辦公oa系統(tǒng)。在確認(rèn)資產(chǎn)版本等漏洞相關(guān)信息獲取版本信息后,該版本某鋼鐵企業(yè)人事辦公oa系統(tǒng)存在歷史漏洞。通過手工驗證發(fā)現(xiàn)存在某文件過濾不足且無后臺權(quán)限,導(dǎo)致任意文件上傳漏洞。

上述信息收集工作完成后,開始進入攻擊環(huán)節(jié),編寫名稱為漏洞利用腳本,驗證是否存在webshell上傳路徑,以實現(xiàn)一鍵上傳webshell,上傳路徑為資產(chǎn)公網(wǎng)IP的8080端口。驗證成功后,上傳webshell并使用webshell連接工具冰蝎,使主機上線。然后進入系統(tǒng),執(zhí)行whoami、ipconfig等命令,看是否拿到了主機的控制權(quán)限。

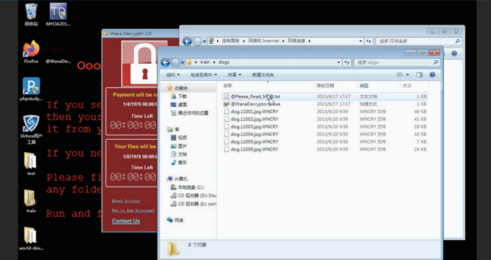

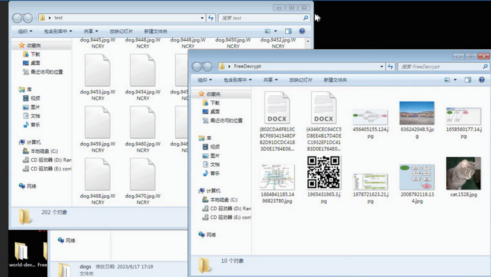

在獲取webshell后,最后一步,就是將勒索病毒上傳至目標(biāo)主機并運行。主機在受到勒索病毒感染后顯示一些重要文件被加密,需要支付贖金才能解密。

圖3 主機系統(tǒng)感染勒索病毒并彈出勒索信件

4 勒索病毒應(yīng)急響應(yīng)

4.1 應(yīng)急響應(yīng)路徑設(shè)計

在遭受到攻擊后,受害者單位應(yīng)立即進行應(yīng)急響應(yīng)步驟,通過辦公人員發(fā)現(xiàn)主機勒索病毒彈框通知信息安全人員,信息安全人員對被勒索主機實行網(wǎng)絡(luò)隔離、病毒分析、阻止擴散、殺毒、解密、加固等應(yīng)急響應(yīng)措施,最大程度地快速恢復(fù)正常業(yè)務(wù),減少財產(chǎn)損失。

勒索病毒感染和應(yīng)急響應(yīng)路徑如圖4所示,紅色代表攻擊路線,藍色代表應(yīng)急路線。

圖4 勒索病毒感染和應(yīng)急響應(yīng)路徑圖

4.2 應(yīng)急響應(yīng)分析

根據(jù)應(yīng)急響應(yīng)路徑設(shè)計,應(yīng)急響應(yīng)分析主要分為以下幾個部分:主機日志排查、禁用網(wǎng)卡、病毒分析、排查內(nèi)網(wǎng)主機、安全設(shè)備排查、病毒查殺、文件恢復(fù)。

首先進行的工作是主機日志排查。系統(tǒng)感染勒索病毒后,系統(tǒng)界面會彈出勒索信件,此時系統(tǒng)內(nèi)的文件已經(jīng)被病毒加密無法正常訪問,要求受害者支付贖金才能解密文件并恢復(fù)訪問權(quán)限。為判斷此次攻擊事件始末以及后續(xù)處置的分析溯源,通過對主機端口連接情況進行分析和溯源,可以獲得更多關(guān)于攻擊事件的信息,并為進一步的調(diào)查和處置提供指導(dǎo)。其次,為了降低勒索病毒事件造成的損失并限制病毒的進一步傳播,需要禁用受攻擊主機的網(wǎng)卡以實現(xiàn)斷網(wǎng)處理。這將阻止病毒繼續(xù)擴散至內(nèi)網(wǎng)中的其他主機,并防止事件對公司業(yè)務(wù)的正常運行產(chǎn)生更大的影響。此外,斷網(wǎng)處理還有助于阻斷攻擊者與受感染主機之間的連接。

因為病毒具有擴張性,在切斷一臺電腦的連接后,需要逐一排查內(nèi)網(wǎng)內(nèi)其他主機的運行狀態(tài),判斷是否被病毒擴散傳染。由于此次應(yīng)急響應(yīng)迅速,病毒并未繼續(xù)擴散,內(nèi)網(wǎng)其他主機仍處于安全狀態(tài)。

在切斷連接防止病毒進一步擴散后,內(nèi)網(wǎng)別的主機也沒有被感染,危險得以暫時解除,接下來就開始對病毒進行分析,根據(jù)勒索病毒加密文件的后綴和勒索信件的內(nèi)容進行判斷,經(jīng)過謹(jǐn)慎縝密地分析,確認(rèn)該勒索病毒屬于WannaCry家族勒索病毒。該病毒通過網(wǎng)絡(luò)傳播和感染計算機,然后加密受害者的文件,并要求支付贖金以獲取解密密鑰。

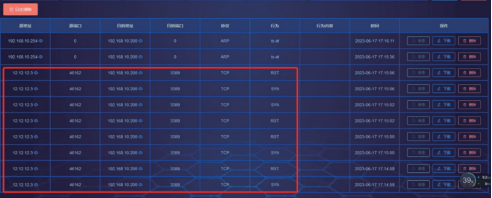

圖5 勒索病毒分析

然后再使用安全設(shè)備等手段對攻擊進行溯源,安全設(shè)備在系統(tǒng)受到攻擊時會收集流量特征及源IP地址等信息,可以對溯源起到輔助的作用。查看安全設(shè)備日志對此次攻擊事件進行溯源分析,通過燈塔安全威脅誘捕審計系統(tǒng)捕獲到攻擊者畫像,系統(tǒng)分析此次攻擊疑似境外黑客所為。再通過對主機系統(tǒng)日志事件和安全設(shè)備日志事件進行對比,可以排查到攻擊者。捕獲到該攻擊IP曾嘗試通過3389端口遠程連接公網(wǎng)地址,因此該IP最有可能為此次攻擊事件的攻擊者。

圖6 安全設(shè)備排查攻擊者

在切斷網(wǎng)絡(luò)連接、對攻擊進行溯源后,接下來就是進行“善后工作”。首先要恢復(fù)系統(tǒng)到正常狀態(tài),在系統(tǒng)中導(dǎo)入安全殺毒軟件的離線包,并對感染主機進行殺毒,通過對系統(tǒng)磁盤進行掃描檢測發(fā)現(xiàn)主機中病毒并將其查殺。

最后是文件恢復(fù),雖然通過殺毒軟件查殺了系統(tǒng)中的勒索病毒程序,但并沒有恢復(fù)被病毒所加密的文件,因此需要導(dǎo)入文件恢復(fù)工具離線包來嘗試恢復(fù)這些文件。但文件恢復(fù)工具的成功率不會是百分之百,因為存在多個因素,包括病毒的加密強度、加密算法的復(fù)雜性以及文件本身的完整性,因此并不能完全依賴文件恢復(fù)工具恢復(fù)所有損失。通過對比可以發(fā)現(xiàn),只有部分被加密的文件能夠成功恢復(fù),受害主機中仍有大量文件未得到恢復(fù)。

圖7 利用文件恢復(fù)工具恢復(fù)文件

5 總結(jié)與展望

本文主要以Windows被勒索病毒攻擊作為研究對象,依托工業(yè)網(wǎng)絡(luò)靶場對勒索病毒的攻擊與被攻擊后的應(yīng)急響應(yīng)做了分析。本文的主要工作內(nèi)容如下:

設(shè)計實驗環(huán)境,搭建鋼鐵行業(yè)生產(chǎn)網(wǎng)、信息網(wǎng)與安全設(shè)備區(qū)相結(jié)合的網(wǎng)絡(luò)拓撲:在信息網(wǎng)搭建了人事、財務(wù)等企業(yè)常用系統(tǒng),在生產(chǎn)網(wǎng)中對鋼鐵行業(yè)的燒結(jié)、煉鐵、煉鋼、軋鋼四個工藝進行了仿真,在安全設(shè)備區(qū)部署了蜜罐等安全設(shè)備,最大限度地還原了鋼鐵行業(yè)企業(yè)的真實生產(chǎn)環(huán)境。攻擊與應(yīng)急演練主打一個“真實”,真實度越高,演練效果越好。

雖然最大限度地對整個攻擊與防御的過程進行了還原,但是依然存在若干問題。例如,文件恢復(fù)只能有限度地恢復(fù)被損壞的文件,沒有辦法恢復(fù)全部的文件,因此,平時定期備份文件的習(xí)慣就顯得尤為重要。殺毒軟件的設(shè)計角度主要從安全性來考慮,可能會對一些正常業(yè)務(wù)造成影響,因此被許多人稱之為“流氓軟件”,選擇長期關(guān)閉或者直接卸載,這將人為造成網(wǎng)絡(luò)安全隱患。

本文只對一種勒索病毒做了攻擊與應(yīng)急演練的研究,勒索病毒是一個大家族,隨著防御技術(shù)的不斷更新迭代病毒也在不斷地變異。因此,在今后的研究中可以進行進一步的探討。

作者簡介:

王 熹(1983-),女,黑龍江哈爾濱人,高級信息系統(tǒng)項目管理師,碩士,現(xiàn)就職于北京首鋼股份有限公司,研究方向為信息安全、智能制造、企業(yè)數(shù)字化轉(zhuǎn)型。

參考文獻:

[1] 崔瑩瑩, 原真, 劉健帥. 工業(yè)領(lǐng)域勒索攻擊事件態(tài)勢分析及應(yīng)對方法探討[J]. 工業(yè)信息安全, 2022 (10) : 63 - 68.

[2] 薛丹丹, 王媛媛, 卲一瀟, 等. 勒索病毒的原理及防御措施[J]. 網(wǎng)絡(luò)安全技術(shù)與應(yīng)用, 2023 (02) : 10 - 12.

[3] 國家工信安全發(fā)展研究中心. 2022年工業(yè)信息安全態(tài)勢報告[EB/OL]. 2023-2-14. http://www.cics-cert.org.cn/.

[4] 中國信息通信研究院. 勒索病毒安全防護手冊[EB/OL]. 2021-9. http://www.caict.ac.cn/.

摘自《自動化博覽》2023年10月刊

資訊頻道

資訊頻道